|

查看: 6803|回复: 72

|

网页教学,骇客技术与防范(TECHNIQUE AND PROTECTION)

[复制链接]

|

|

|

此篇教学是针对多数程序人员,尤其是初学者所设计网页的弱点及漏洞,所篇的教学与研究,用意并非要制造更多懂得骇入网站的骇客,而是让大家懂得测试检查自己网页的漏洞,以期达到保护的效果,和作保安技术交流之用

教学 1:资料库的威胁 (THREAT OF DATABSE-ACCESS)

教学 2:SQL INJECTION

外加教学 3: BCC Injection (谢谢belon_cfy提供)

教学 4: SQL INJECTION ADVANCE (cmdsell-SQL SERVER)

教学 5: APACHE的漏洞

此教学是作者当程序人员所累得的经验,属100%原创

[ 本帖最后由 轩辕皇帝 于 29-10-2006 06:42 PM 编辑 ] |

|

|

|

|

|

|

|

|

|

|

|

楼主 |

发表于 25-4-2006 10:19 AM

|

显示全部楼层

教学 1:资料库的威胁 (THREAT OF DATABSE-ACCESS)

教学 1:资料库的威胁 (THREAT OF DATABSE-ACCESS)

LANGUAGE:ASP,PHP & ANY OTHER PROGRAMMING LANGUAGE

DATABASE:MS ACCESS

此方法是针对多数使用MS ACCESS DATABASE的初学者所犯的疏忽。很多初学者都很喜欢用相同网域名(Domain name) ,或db1(access default name), 或任何一个容易推测的名字(db.mdb,web.mdb,mydb.mdb)作为档名. 这样的话,网站已经暴露了可让骇客下载资料库的危险性。

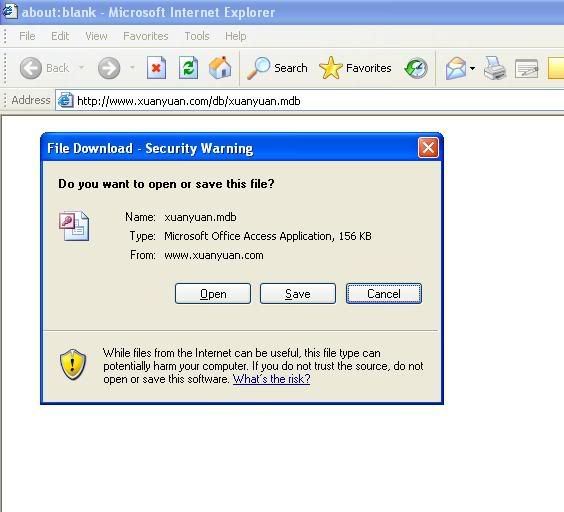

只要骇客在网址后加入所猜测的档名,就可下载你的资料库

e.g url:www.xuanyuan.com

骇客只要加入\xuanyuan.mdb 或 \db\ xuanyuan.mdb, 然后就可以将整个资料库存起来

DANGER:骇客取得LOGIN ACCOUNT之后,就会登入你的网站,再进行TRANSACTION,篡改或删除。

SOLUTION:使用难猜测的资料库档名,比如qaz99m83hy.mbd, 或直接将资料库副档命为.asp

问:骇客如何知道我是用MS ACCESS DATABSE 呢?难道他们是每个网站都测试吗?

答:很简单,他们是用“’ ” (SQL INJECTION)来测试的,下个教学会分晓

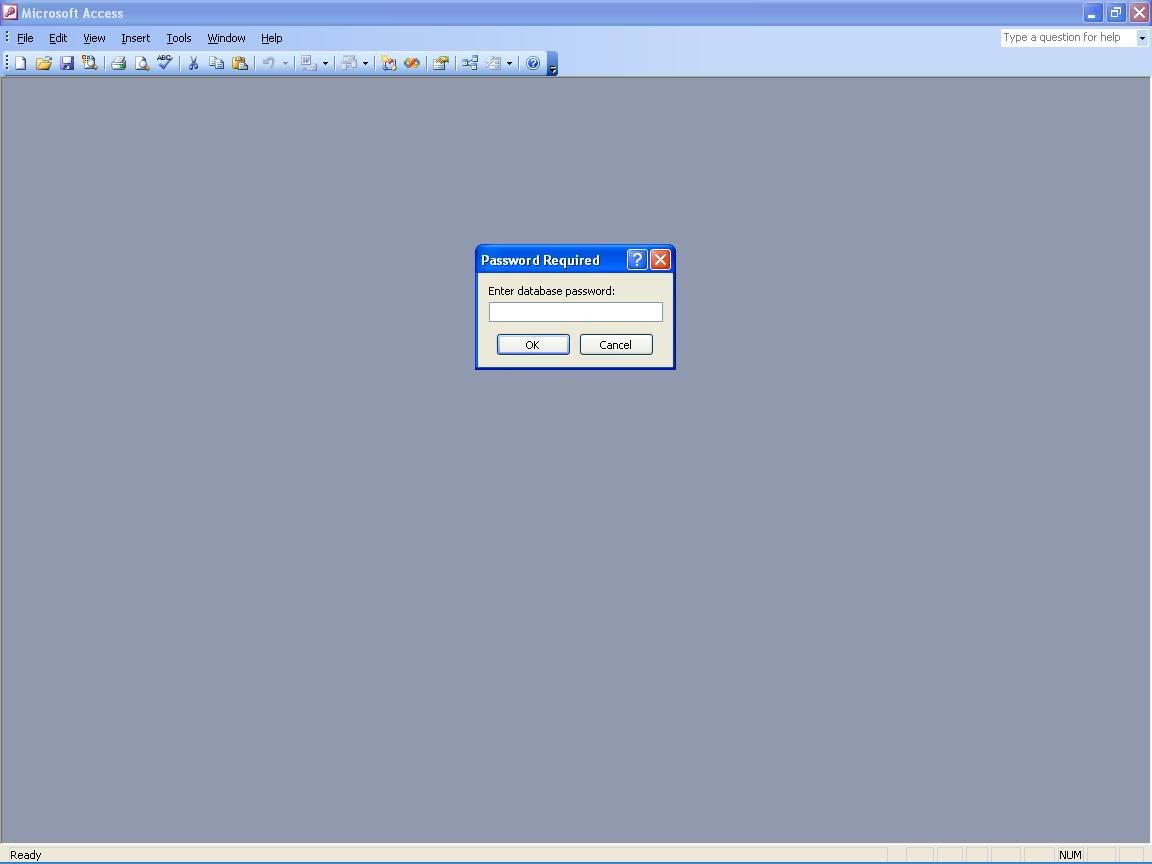

问:我的MDB是PASSWORDED的,骇客下载后能取得资料么?

答:市面上有很多破解MDB PASSWORD 的软件,要打开PASSWORDED的MDB,是易如反掌的事。

后注:曾经用此方法下载某大马网站的MDB |

|

|

|

|

|

|

|

|

|

|

|

发表于 25-4-2006 11:54 AM

|

显示全部楼层

发表于 25-4-2006 11:54 AM

|

显示全部楼层

我顶! 我想也没想到可以“酱”的

我现在也做着网站 但还没有 连接 DB Yet

谢谢

等待着之后的 |

|

|

|

|

|

|

|

|

|

|

|

楼主 |

发表于 25-4-2006 12:16 PM

|

显示全部楼层

原帖由 旌洋-君 于 25-4-2006 11:54 AM 发表

我顶! 我想也没想到可以“酱”的

我现在也做着网站 但还没有 连接 DB Yet

谢谢

等待着之后的

旌卿家,你来啦?最杀的教学是接下来的sql injection cmdshell ,是朕在代理公security team 那里研学回来的技术,会有意想不到的效果哦 |

|

|

|

|

|

|

|

|

|

|

|

发表于 25-4-2006 03:05 PM

|

显示全部楼层

发表于 25-4-2006 03:05 PM

|

显示全部楼层

|

|

|

|

|

|

|

|

|

|

|

发表于 26-4-2006 11:44 AM

|

显示全部楼层

发表于 26-4-2006 11:44 AM

|

显示全部楼层

期待皇上的教学。。。。

万岁万岁万万岁

小人对SQL injection感到兴趣。 |

|

|

|

|

|

|

|

|

|

|

|

楼主 |

发表于 27-4-2006 02:25 PM

|

显示全部楼层

|

高兴,朕的第一篇精华, 朕会再接再厉为大家放上更有水准的贴 |

|

|

|

|

|

|

|

|

|

|

|

发表于 27-4-2006 04:10 PM

|

显示全部楼层

发表于 27-4-2006 04:10 PM

|

显示全部楼层

|

|

|

|

|

|

|

|

|

|

|

发表于 27-4-2006 09:07 PM

|

显示全部楼层

发表于 27-4-2006 09:07 PM

|

显示全部楼层

大大我看不到。。。。。。。。。。

ASP的话,我知道要这样

- name=Replace(Request.Form("name"),"'","''")

[ 本帖最后由 红发 于 28-4-2006 11:25 PM 编辑 ] |

|

|

|

|

|

|

|

|

|

|

|

发表于 28-4-2006 10:15 PM

|

显示全部楼层

发表于 28-4-2006 10:15 PM

|

显示全部楼层

一流教学...

请版主尽快继续...

小弟学习中...

第一面就让我换了某网站的一些WebsiteSetting... |

|

|

|

|

|

|

|

|

|

|

|

发表于 28-4-2006 11:20 PM

|

显示全部楼层

发表于 28-4-2006 11:20 PM

|

显示全部楼层

市面上有很多破解MDB PASSWORD 的软件,要打开PASSWORDED的MDB,是易如反掌的事。

这从何道来? MD5 是one way hash code, 破解的唯一方法是 DICTIONARY BRUCEFORCE...密码的破解就要看用户使用什么字眼了。 123456自然容易破解,但是 23$ASF212313@@d 却是不可能的。 |

|

|

|

|

|

|

|

|

|

|

|

发表于 29-4-2006 01:49 AM

|

显示全部楼层

发表于 29-4-2006 01:49 AM

|

显示全部楼层

原帖由 exiang 于 28-4-2006 11:20 PM 发表

这从何道来? MD5 是one way hash code, 破解的唯一方法是 DICTIONARY BRUCEFORCE...密码的破解就要看用户使用什么字眼了。 123456自然容易破解,但是 23$ASF212313@@d 却是不可能的。

這裡是指用 string 把 password 完整的儲存在 table 裡面

而 mdb file 的 password protect 可以說只是防止不會電腦的人

如果是 md5 的密碼目前就只能用 dictionary bruceforce |

|

|

|

|

|

|

|

|

|

|

|

楼主 |

发表于 29-4-2006 02:26 PM

|

显示全部楼层

原帖由 伪君子 于 28-4-2006 10:15 PM 发表

一流教学...

请版主尽快继续...

小弟学习中...

第一面就让我换了某网站的一些WebsiteSetting...

哈哈,谢谢支持,下星期就放上来 |

|

|

|

|

|

|

|

|

|

|

|

楼主 |

发表于 29-4-2006 02:37 PM

|

显示全部楼层

原帖由 exiang 于 28-4-2006 11:20 PM 发表

这从何道来? MD5 是one way hash code, 破解的唯一方法是 DICTIONARY BRUCEFORCE...密码的破解就要看用户使用什么字眼了。 123456自然容易破解,但是 23$ASF212313@@d 却是不可能的。 原帖由 flashang 于 29-4-2006 01:49 AM 发表

這裡是指用 string 把 password 完整的儲存在 table 裡面

而 mdb file 的 password protect 可以說只是防止不會電腦的人

如果是 md5 的密碼目前就只能用 dictionary bruceforce

朕讲的是user set 的 mdb password

当user 开档时, 这类的protection 跑出来

朕用的就是bruteforce password crack. 多难的password 也在2 秒钟跑出来

[ 本帖最后由 轩辕皇帝 于 29-4-2006 02:57 PM 编辑 ] |

|

|

|

|

|

|

|

|

|

|

|

发表于 29-4-2006 02:56 PM

|

显示全部楼层

发表于 29-4-2006 02:56 PM

|

显示全部楼层

|

|

|

|

|

|

|

|

|

|

|

发表于 30-4-2006 01:49 AM

|

显示全部楼层

发表于 30-4-2006 01:49 AM

|

显示全部楼层

原帖由 轩辕皇帝 于 29-4-2006 02:37 PM 发表

朕讲的是user set 的 mdb password

当user 开档时, 这类的protection 跑出来

朕用的就是bruteforce password crack. 多难的pa ...

這個 password 隨便用任何一個 password 工具都可以開 |

|

|

|

|

|

|

|

|

|

|

|

发表于 1-5-2006 11:59 AM

|

显示全部楼层

发表于 1-5-2006 11:59 AM

|

显示全部楼层

|

有沒有破MySQL或Oracle的? 還有是不是應該在數據庫發表比較好一些? |

|

|

|

|

|

|

|

|

|

|

|

楼主 |

发表于 10-5-2006 11:12 AM

|

显示全部楼层

|

|

|

|

|

|

|

|

|

|

|

楼主 |

发表于 10-5-2006 11:21 AM

|

显示全部楼层

原帖由 轩辕皇帝 于 10-5-2006 11:12 AM 发表

教学 2: SQL INJECTION

LANGUAGE:ASP & OTHERS

DATABASE:MS ACCESS, SQL SERVER & ANY OTHER DATABASES

许多网络上的网站都迈向E-COMMERCE,所以免不了要让会员登入一些会员专用区,让会员 ...

送上第二篇教学,让大家久候了。

[ 本帖最后由 轩辕皇帝 于 10-5-2006 11:28 AM 编辑 ] |

|

|

|

|

|

|

|

|

|

|

|

发表于 10-5-2006 12:05 PM

|

显示全部楼层

发表于 10-5-2006 12:05 PM

|

显示全部楼层

朕,小的可以问一个问题吗。

- user = Replace(request.form("userid"),"'","")

我这样写可以吗?? |

|

|

|

|

|

|

|

|

|

| |

本周最热论坛帖子 本周最热论坛帖子

|